У Києві проросійські хакери створили фейкові акаунти Малюка та Буданова, щоб виманювати гроші

Організатори ботоферми координували свої дії з представниками російської розвідки, від яких отримували «методички» для проведення підривної діяльності

Організатори ботоферми координували свої дії з представниками російської розвідки, від яких отримували «методички» для проведення підривної діяльності

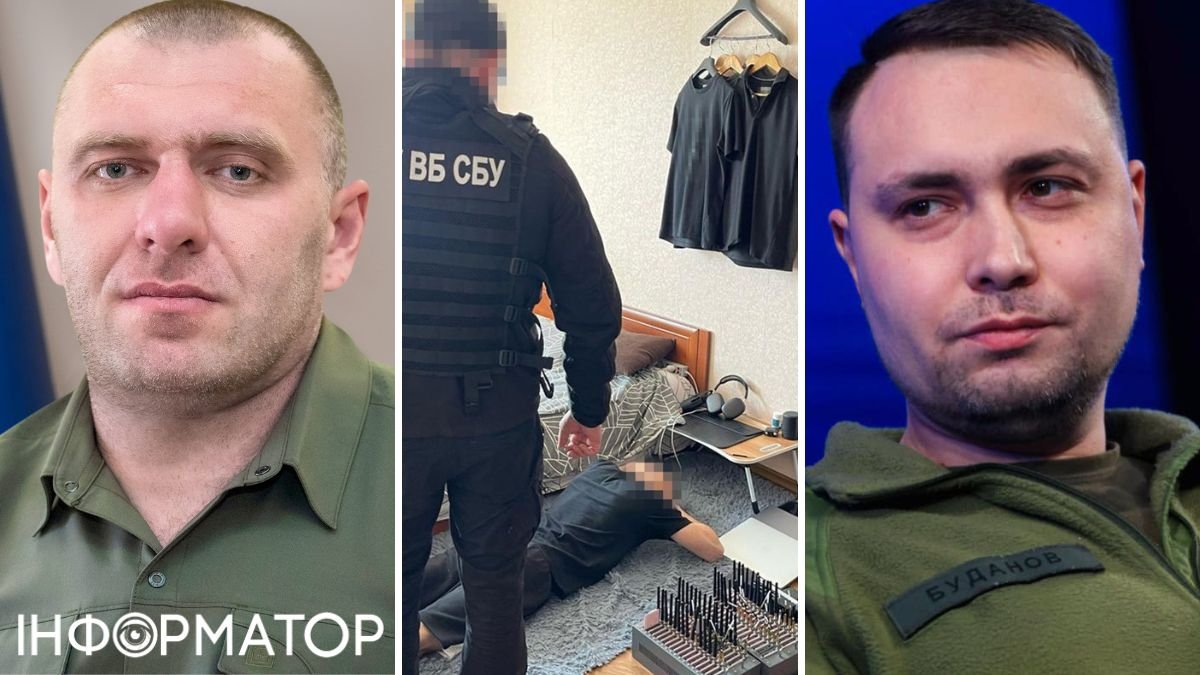

У Києві затримали двох організаторів ботоферми, які масово поширювали дезінформацію про війну в Україні та намагались штучно дискредитувати Сили оборони. Для цього створювали фейкові акаунти у соцмережах та месенджерах, зокрема від імені голови Служби безпеки Василя Малюка та начальника ГУР МО Кирила Буданова. Аби продемонструвати «справжність» сторінок, на них перепощували офіційні дописи від СБУ та ГУР. Втім, в особистих повідомленнях зловмисники виманювали у людей гроші та пропонували свою «допомогу».

За даними СБУ, фейкові сторінки українців з різних регіонів реєстрували як у Facebook, Twitter, Instagram і Tik-Tok, так і в російських «Однокласниках» та «ВКонтакте». Загалом потужності ботоферми дозволяли її організаторам щодня генерувати понад 1 тисяч фейкових акаунтів. Для їхнього адміністрування фігуранти встановили у власних помешканнях спеціалізовані програмно-апаратні комплекси.

Зловмисники координували свої дії з представниками російської розвідки, від яких отримували «методички» для проведення підривної діяльності. У такий спосіб ворог сподівався розхитати суспільно-політичну ситуацію в Україні та зашкодити іміджу нашої держави на міжнародній арені. Під час обшуків в помешканнях організаторів ботоферм знайшли:

- спеціалізоване обладнання для «вирощування» вигаданих інтернет-адрес,

- SIM-карти мобільних операторів, на які реєстрували підконтрольні акаунти.

Також у зловмисників вилучили незареєстровану вогнепальну зброю з боєприпасами до неї та бойові гранати. Наразі слідчі Служби безпеки повідомили обом затриманим про підозру за ч. 1 ст. 263 (незаконне поводження зі зброєю, бойовими припасами або вибуховими речовинами) Кримінального кодексу України. Фігуранти перебувають під вартою, їм загрожує до 7 років тюрми.

Російська агентка шпигувала за понтонними переправами ЗСУ через річки Донеччини

30 квітня контррозвідка Служби безпеки зірвала нову спробу рф отримати актуальну інформацію про Сили оборони на Донеччині. У результаті спецоперації в Слов’янську затримано агентку воєнної розвідки рф, яка збирала розвіддані щодо передислокації підрозділів ЗСУ у напрямку передової. Передусім вона намагалась виявити понтонно-мостові комплекси та локації, де їх використовують для переправлення важкого озброєння через місцеві річки. Такі відомості потрібні були окупантам для планування бойових наземних операцій та підготовки повітряних ударів по місцях зосередження особового складу та військової техніки ЗСУ. У затриманої конфіскували мобільні телефони, на яких вона регулярно змінювала акаунти для законспірованої комунікації з окупантами.

За даними слідства, зрадницею виявилась 25-річна місцева жителька, ідеологічна прихильниця рашизму. Під час окупації селища Ямпіль загарбники дистанційно завербували жінку через її знайомих у захопленому на той час населеному пункті. Тривалий час вона перебувала у «сплячому» режимі, але навесні цього року агентку «активували» для розвідувально-підривної діяльності у фронтовому регіоні. Для виконання ворожих завдань вона обходила місцевість, а також намагалась «втемну» випитувати потрібну їй інформацію у своїх знайомих. На підставі зібраних доказів слідчі Служби безпеки повідомили фігурантці про підозру за ч. 2 ст. 111 (державна зрада, вчинена в умовах воєнного стану) Кримінального кодексу України. Їй загрожує довічне ув’язнення.

Підписуйтесь на наш Telegram-канал, щоб не пропустити важливих новин. За новинами в режимі онлайн прямо в месенджері слідкуйте на нашому Telegram-каналі Інформатор Live. Підписатися на канал у Viber можна тут.